В Интернете куча статей по удалению вируса данного типа. Советов много, на форуме антивируса касперского для него даже отведен отдельный тред. Антивирусным системам он известен в основном как ransom, а его создатели заработали неплохие деньги, вымогая с наивных пользователей sms-ки на короткий номер. Кое кто даже за это отсидел.

В Интернете куча статей по удалению вируса данного типа. Советов много, на форуме антивируса касперского для него даже отведен отдельный тред. Антивирусным системам он известен в основном как ransom, а его создатели заработали неплохие деньги, вымогая с наивных пользователей sms-ки на короткий номер. Кое кто даже за это отсидел.

Winlock, ransom, sms-blocker -его называют по разному, появился он в 2009. Я называю этого паразита — порнодетектор, почему?-об этом чуть позже. С 2009 г. вирус прилично изменился, однако принципы удаления всё те же.

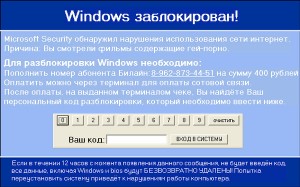

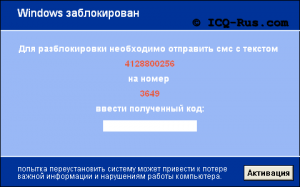

Итак, если при включении ПК вы увидели не рабочий стол, а картинку сомнительного содержания, ну или просто пугающий текст и предложение отправить смс/пополнить счет — знайте, вы поймали ransom. Давайте избавимся от этой заразы!

Если по ходу статьи у вас ничего не получится — вы всегда можете обратиться к нам за услугой по удалению вирусов.

Есть 2 типа вирусов блокировщиков — одни просят отправить смс и получить ответ с кодом разблокировки, другие требуют проследовать к ближайшему платежному терминалу и положить денег на счет, при этом как гласит баннер на рабочем столе: «Код для разблокировки будет напечатан на чеке об оплате».

Первое ,что стоит запомнить — все, что написано на баннере про уголовную ответственность, удаление данных и т.д. — туфта. Второе — никуда не отправляйте смс и не несите деньги.

1. Удаление вируса с отправкой смс.

-Воспользуйтесь смс-деблокером одного из антивирусов. Например этим или этим. Вводите номер телефона, текст смс — вам в ответ даются варианты кода который нужно ввести в баннер, после чего он пропадает. Разумеется, чтобы воспользоваться этим способом неподалеку должен быть второй компьютер с выходом в интернет. А после того как вы введете код все же придется проверять ПК на вирусную активность. Необходимо тщательно просканировать папки C:document and settings для Windows XP или C:Пользователи(Users) для Windows7, также необходимо проверить папку Windows.

Если антивирус не установлен — воспользуйтесь утилитами от доктора веба — Cureit или касперского — AVP tool. Скачать их можно с сайтов антивируса, абсолютно бесплатно.

2. Удаление при помощи «горячих клавиш» операционной системы

-Способ помогает против ранних версий вирусов, последние модификации блокируют все комбинации напрочь. Суть способа заключается в том, чтобы комбинацией клавиш запустить командную строку или диспетчер задач Windows, и затем, с их помощью расправиться с угрозой.

Комбинация Win+R — вызывает окно «выполнить», отсюда можно запустить командную строку -команда cmd или диспетчер задач -команда taskmgr, еще пригодится tasklist. Последовательность — запускаем cmd затем tasklist, находим подозрительный процесс с названием что то типа 2clauncher и т.д. иногда это rundll32.exe. Запускаем taskkill /f /im rundll32.exe (либо ваше название.) После удаления запускаем explorer.exe. И не забываем прогнать компьютер утилитами от доктора веба или касперского (ссылки выше). В принципе, можно после Win+R вызвать taskmgr и удалять процесс из общего списка, но данные вирусы частенько отключают диспетчер задач.

Комбинация CTRL+Shift+Esc — сразу открывает диспетчер задач (если не отключен вирусом) со списком процессов — находим подозрительный и удаляем.

Комбинация Win+U — вызывает окно, из которого можно запустить экранную лупу. После ее запуска открывается дополнительное окно с кнопочкой «Ок», а рядом с кнопкой будет ссылка на сайт майкрософта. При нажатии на ссылку — запускается интернет-браузер и открывается сайт. Сайт нам бесполезен, но при помощи таких манипуляций мы теперь можем зайти на сайт деблокеров (ссылки выше) или вобще выполнить любую программу на компьютере, например редактор реестра (file:///c:/windows/regedit.exe), диспетчер задач file:///c:/windows/system32/taskmgr.exe, и т.д. Однако, мне встречались вирусы которые открытие данной ссылки блокируют.

Если вам удалось запустить редактор реестра на этом этапе — переходите к универсальной процедуре лечения.

Главным условием в этом способе является то, что после закрытия баннера необходимо компьютер проверить на вирусы.

3. Удаление из безопасного режима операционной системы

Некоторые модификации вируса прописываясь в системном реестре не затрагивают ту часть, которая отвечает за загрузку в безопасном режиме. Особенно это часто происходит на Windows 7 и Windows Vista. Войти в безопасный режим можно, нажимая при загрузке компьютера, клавишу F8 (лучше стучать непрерывно), до тех пор пока на черном фоне не появятся варианты загрузки ОС — выбираем безопасный. Если в безопасном режиме получилось войти в систему — нажимайте Пуск—Выполнить—regedit. Затем выполняйте универсальную процедуру лечения.

4. Удаление с использованием загрузочного диска.

Мой любимый способ, так как гарантирует 100% результат. Однако и самый сложный для рядового пользователя. Дело в том, что для удаления вируса таким методом вам понадобится загрузочный LiveCD. Я рекомендую RusLive или что то вроде того. Кто не в курсе — это «мини-windows» которая загружается с дисковода. Так что не поленитесь скачать образ из Интернета — когда-нибудь он вам обязательно пригодится.

Итак загружаемся с образа. После загрузки запускаем редактор реестра: Пуск –Выполнить… –в поле Открыть: введите regedit. Загрузится реестр текущей системы, и теперь нам нужно подключить к нему реестр зараженной системы. Для этого выделите ветку HKEY_LOCAL_MACHINE, раскройте ее, нажмите Файл — загрузить куст. В появившемся диалоге пройдете в папку C:WindowsSystem32config и выбирите файл SOFTWARE, нажмите Ок. имя кусту после загрузки можно присвоить любое — это не имеет значения. Затем переходите к универсальной процедуре лечения. Не забудьте по завершении выделить загруженный куст и через меню Файл выгрузить его.

5. Удаление с использованием второго компьютера

Упомяну этот способ в трех словах. Если у вас/у вашего друга есть компьютер — можно подключить ваш жесткий диск к нему и провести процедуру лечения с него используя как руководство пункт №4.

x. Универсальная процедура лечения

Суть процедуры в том, чтобы любой ценой добраться до реестра зараженной системы. Кстати, если реестр не запускается (иногда вирус его отключает) его можно включить так: Пуск — Выполнить… в поле Открыть: введите gpedit.msc — Групповая политика Политика «Локальный компьютер» –Конфигурация пользователя – Административные шаблоны Система — справа в окне Система двойным щелчком левой кнопки мыши по строке Сделать недоступными средства редактирования реестра (Состояние по умолчанию Не задана) вызовите окно Свойства: Сделать недоступными средства редактирования реестра установлен переключатель Включен поставьте Отключен (или Не задан) — Применить –OK

Итак, до реестра мы добрались теперь проделывайте следующие действия:

HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon, там — параметр shell, где должно быть указано explorer.exe и параметр userinit, где должно быть указано C:WINDOWSsystem32userinit.exe.

Тут 2 варианта: либо в этих параметрах написана ерунда — т.е. пусть к вирусу, либо все в порядке, на первый взгляд. Если в параметрах написано что то кроме explorer.exe и userinit.exe — запоминаем то, что написано (не забудьте потом по этому пути удалить вирус) затем меняем на нормальные значения. Бывает так, что написано explorer и userinit, но никто не мешает хакерам в словах использовать совместно с английскими буквами использовать в слове explorer русскую букву «е». Так что в любом случае меняйте значения на explorer.exe и userinit.exe.

Зачастую, сами файлы explorer.exe и userinit.exe в вашей системе модифицированы вирусом после заражения, так что необходимо заменить их на исходные. Скачать исходные версии можно, например, отсюда и отсюда соответственно. Нормальные файлы стоит положить в папки: для explorer.exe это C:windows, для userinit.exe это C:Windowssystem32. Также оба файла необходимо поместить в папку C:Windowssystem32dllcasche (может быть скрыта). Все файлы при копировании необходимо перемещать с заменой.

Надеюсь вы не закрыли реестр, т.к. нам нужно здесь сделать еще кое что:

Найдите ветку HKEY_LOCAL_MACHINESOFTWAREMISROSOFTWindowsNTCurrentVersionImage File Execution Options и если там есть taskmgr.exe — удалите ее.. совсем. Этот параметр отвечает за подмену диспетчера задач калькулятором.

Затем, необходимо проверить еще парочку укромных уголков. а именно: [HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem] нужно найти параметр REG_DWORD DisableTaskMgr и установить его значение 0 (или совсем удалить этот параметр). Этот параметр создает вирус, чтобы заблокировать диспетчер задач. Winlock вобще практически не использует этот параметр, но проверить стоит.

После того как все параметры проверены и отредактированы. Необходимо удалить файлы вируса (путь к ним мы увидели в реестре в параметрах shell и userinit) вручную или утилитами AVZ или Cureit. (ссылки выше).

Теперь можно перезагружать компьютер — вирус удален. Не забудьте выполнить полную проверку ПК антивирусом.

П.с. Так почему же я называю вирус порнодетектором? — да просто самая большая вероятность поймать такого зверя это просмотр порно-контента. Еще конечно можно словить при нажатии на баннер «Установите обновление» на каком либо сайте или «Ваш компьютер под угрозой, устраните опасность», но это второе и третье места.

Удачи с удалением Winlock, надеюсь пост вам помог.

Если по ходу статьи у вас ничего не получится — вы всегда можете обратиться к нам за услугой по удалению вирусов.

Пользователи прочитавшие эту запись обычно читают: